【導讀】這種芯片在不同市場的多種設(shè)備上都有應用,但問題是多年后,具有相似缺陷的英飛凌芯片卻出現(xiàn)在了一臺現(xiàn)代汽車上。不只是一輛車遇到了這樣的問題,寶馬和福特的汽車中也發(fā)現(xiàn)了有類似缺陷的芯片,通過該芯片,黑客能夠遠程訪問和控制汽車內(nèi)存。

十年前,第一代iPhone嶄露頭角,它的出現(xiàn)對移動計算的影響可謂深遠。不過第一代iPhone上搭載的英飛凌芯片存在這么一個缺陷,它的基帶被篡改后可運行除AT&T之外的運營商網(wǎng)絡,要知道當時AT&T是iPhone唯一合法的網(wǎng)絡運營商。時間快進到2017年,這同一枚芯片出現(xiàn)在了2011年~2015年間生產(chǎn)的各種配置的日產(chǎn)聆風車型上。

雖然這種芯片在不同市場的多種設(shè)備上都有應用,但問題是多年后,具有相似缺陷的英飛凌芯片卻出現(xiàn)在了一臺現(xiàn)代汽車上。不只是一輛車遇到了這樣的問題,寶馬和福特的汽車中也發(fā)現(xiàn)了有類似缺陷的芯片,通過該芯片,黑客能夠遠程訪問和控制汽車內(nèi)存。在最近剛剛結(jié)束的Def Con黑客大會上,來自殺毒軟件McAfee的幾位研究員就警告稱,“勒索病毒可通過該芯片進入車內(nèi)。”

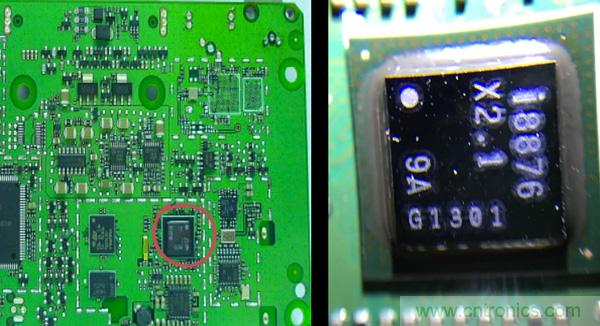

研究員邁克表示,他們只是隨機地在廢料場挑了一輛車子,卻偶然發(fā)現(xiàn)了這一事實,十分令人吃驚。這個缺陷存在于大陸集團供應的TCU車聯(lián)網(wǎng)控制單元中,而這個由芯片供應商提供的零部件則封裝了英飛凌的芯片產(chǎn)品。而在今年7月27日,美國工業(yè)控制系統(tǒng)網(wǎng)絡緊急響應團隊(ICS-CERT)發(fā)布的公告稱,類似的硬件存在于寶馬、福特以及英菲尼迪車型上。

幸運的是,英特爾(2011年收購英飛凌)和日產(chǎn)與相關(guān)研究人員合作為涉事車主提供鑒定服務,并找到了解決這一隱患的方法。同時,日產(chǎn)、寶馬和福特通過系統(tǒng)更新的方式,修復或禁用了受影響的調(diào)制解調(diào)器。但是,這并不一定會解決更大的潛在問題,存在缺陷的芯片一旦感染病毒,這些病毒依舊會滲透入一些與該芯片不相連接的汽車設(shè)備上。雖然iPhone是黑客的主要目標,但是與iPhone一樣使用相同芯片的不太知名的一些設(shè)備則還沒有被列入黑客襲擊的名單。至少,這些設(shè)備最初不會被侵入。

汽車制造商直到最近才開始擔憂“汽車黑客”的侵入。即使在這個世界上所有的黑客都是“蹩腳黑客”,不能成功侵入汽車設(shè)備,那對于最具有安全意識的公司也會發(fā)現(xiàn),如果要檢查汽車上所有的硬件以及車內(nèi)上千個芯片,那也是非常困難的。

不僅是汽車界應該關(guān)注這一隱患。已知有漏洞的硬件裝備到了諸多設(shè)備以及設(shè)施上。船舶、安全系統(tǒng)和基礎(chǔ)設(shè)施組件上可能有很多硬件是不合格的。2014年,研究人員利爾·奧本海姆(Lior Oppenheim)和沙哈·爾塔爾(Shahar Tal)發(fā)現(xiàn)了一批用于內(nèi)嵌式設(shè)備,卻仍在運行舊版本軟件的路由器。顯然大家都忽視了該裝備的安全性。即使供應商七年前就發(fā)布了更新,但舊版本的軟件依舊被反復使用。

Veracode(軟件公司)創(chuàng)始人和研究員里斯·威索珀爾(Chris Wysopal)表示,“問題是在涉及到計算機技術(shù)與軟件時,管理供應鏈的概念是不存在的。” 威索珀爾指出,當涉及到硬件和軟件問題時,似乎沒有人可以追蹤到組件級別。

那么,當出現(xiàn)“被黑”的情況時,誰將對此負責?汽車制造商, 供應商或芯片制造商?威索珀爾認為所有有關(guān)方都應該為此負責。例如,如果芯片出現(xiàn)漏洞缺陷,那么芯片生產(chǎn)商就應該從芯片經(jīng)銷商處召回這批芯片。

此外,企業(yè)應該實時追蹤產(chǎn)品內(nèi)的組件,進行更新?lián)Q代。雖然代價昂貴,但這是必須的。如不然,漏洞再次出現(xiàn),這可能意味著某些車主清晨醒后會發(fā)現(xiàn)自己的車被鎖住了,只有繳納贖金才可解鎖汽車。當發(fā)生這種情況后,經(jīng)銷商任何的公關(guān)努力,甚至是免費修復的售后服務都不可能挽回汽車制造商或汽車產(chǎn)業(yè)鏈上任何一家公司的形象。

威索珀爾表示:“有一個新的世界在等待我們,我們需要一些新的工業(yè)流程,我們需要新的標準,只有這樣人們才能依賴這些日新月異的設(shè)備。”

(來源:車云網(wǎng))

推薦閱讀: